Modelando ataques em Apps movidos por IA com o framework AI Kill Chain

Sources: https://developer.nvidia.com/blog/modeling-attacks-on-ai-powered-apps-with-the-ai-kill-chain-framework, https://developer.nvidia.com/blog/modeling-attacks-on-ai-powered-apps-with-the-ai-kill-chain-framework/, NVIDIA Dev Blog

TL;DR

- O AI Kill Chain define cinco estágios—reconhecimento (recon), poison (veneno), hijack (sequestro), persist (persistência) e impacto—com uma ramificação de iterar/pivot para modelar a progressão de ataques contra aplicações de IA.

- Recon envolve mapear o sistema, observar erros e comportamento; interromper o recon cedo é uma prioridade defensiva.

- Poison mira entradas do modelo; a infecção por prompts de texto é a técnica mais comum, com outras técnicas mencionadas, mas não exaustivamente enumeradas no texto público.

- Hijack é a manipulação ativa do comportamento do modelo, com risco ampliado em fluxos agentivos, onde metas podem ser guiadas de forma autônoma.

- Persist, iterar/pivot e impacto descrevem como atacantes ganham controle contínuo, ampliam o alcance e provocam efeitos no mundo real através de ferramentas e ações downstream.

Contexto e antecedentes

Aplicações movidas por IA introduzem novas superfícies de ataque que modelos tradicionais de segurança não capturam totalmente, especialmente quando sistemas agentivos ganham autonomia. O AI Kill Chain amplia o conceito do Cyber Kill Chain ao focar em ataques contra sistemas de IA, em vez de atacantes usando IA. Oframework tem o objetivo de mostrar onde os defensores podem interromper a cadeia de ataque e como conectá-lo a outras abordagens de segurança. A NVIDIA também destaca que muitas defesas são operacionalizadas por meio de tecnologias como NeMo Guardrails, NIMs de Jailbreak Detection e boas práticas arquiteturais. Para quem busca contexto, o blog da NVIDIA discute melhores práticas para assegurar aplicações com LLMs, o framework para entender níveis de autonomia agentiva e segurança, e a equipe de segurança da NVIDIA.

O que há de novo

O AI Kill Chain formaliza um ciclo de ataque específico a sistemas de IA, descrevendo cinco estágios centrais mais uma ramificação de iterar/pivot para acomodar loops de feedback em ambientes agentivos. O modelo ajuda equipes de segurança a ir além de preocupações genéricas com “injeção de prompts” e identificar pontos precisos onde atacantes podem obter controle e estender sua influência. O blog também usa um exemplo simples de aplicação RAG (Retrieval-Augmented Generation) para ilustrar como um cenário de exfiltração pode se desenrolar e como as defesas poderiam interromper a cadeia em cada estágio. Essa abordagem reforça que proteger a IA requer defesas em camadas que se adaptam aos níveis de autonomia e que a superfície de ataque evolui à medida que organizações implementam LLMs, sistemas RAG e fluxos de trabalho agentivos.

Por que isso importa (impacto para desenvolvedores/empresas)

- Ataques a sistemas de IA podem ter efeitos cascata além do modelo em si, afetando ferramentas downstream, APIs e fluxos de trabalho que realizam ações no mundo real. O framework enfatiza que a segurança deve se estender ao modo como as saídas do modelo são utilizadas e invocadas downstream.

- Sistemas agentivos — em que modelos planejam, decidem e atuam de forma autônoma — apresentam riscos específicos nos estágios de hijack e iterar/pivot, onde atacantes podem direcionar metas e automatizar ações maliciosas entre sessões.

- Ao interromper a cadeia de IA em diferentes estágios, organizações podem impedir o progresso do atacante cedo (recon), evitar a manipulação de entradas (poison), impedir o controle funcional (hijack) e limitar presença de longo prazo (persist e iterar/pivot).

- A NVIDIA aponta abordagens práticas de defesa, como NeMo Guardrails, NIMs de Jailbreak Detection e boas práticas arquiteturais, como parte de uma estratégia de segurança integrada para aplicações com IA.

Detalhes técnicos ou Implementação

A AI Kill Chain é composta por cinco estágios e uma ramificação de iterar/pivot:

- Recon: o atacante mapeia o sistema, sondando comportamento e erros para orientar etapas futuras. Prioridade defensiva: interromper o recon o quanto antes para limitar o conhecimento do atacante.

- Poison: o atacante insere entradas maliciosas para serem processadas pela IA. A técnica mais comum é a infecção por prompts de texto; outras técnicas são mencionadas, mas não detalhadas de forma exaustiva no texto público. Prioridade defensiva: interromper a injeção de entradas maliciosas.

- Hijack: entradas maliciosas são ingeridas e guiam o comportamento do modelo em direção aos objetivos do atacante. Em fluxos agenticos, o hijack pode ser mais poderoso, pois pode influenciar metas, não apenas saídas. Prioridade defensiva: interromper a cadeia no hijack para proteger sistemas downstream.

- Persist: Payloads maliciosos são gravados em armazenamento persistente para manter controle entre sessões. Prioridade defensiva: evitar pontos de apoio persistentes e exploração recorrente de estados sequestrados.

- Iterate/Pivot: em sistemas agentivos, atacantes podem refinar e escalar controle por meio de um loop de feedback. Prioridade defensiva: interromper esse loop para evitar comprometimento sistêmico.

- Impact: os objetivos do atacante se materializam quando saídas sequestradas acionam ações que afetam sistemas, dados ou usuários fora do modelo. Prioridade defensiva: controles robustos downstream sobre a invoked de ferramentas e fluxos de dados para conter o alcance do ataque.

Pontos-chave

- O AI Kill Chain fornece uma lente estruturada para analisar ataques contra aplicações com IA, enfatizando estágios onde defesas podem intervir.

- A autonomia agentiva eleva o risco nos estágios de hijack e iterate/pivot, ressaltando a necessidade de controles além do próprio modelo.

- Estratégias defensivas devem ser em camadas, cobrindo desde validação de entrada e segurança de prompts até controles downstream de ferramentas e governança de fluxos de dados.

- A abordagem da NVIDIA destaca implementações práticas e esforços de pesquisa contínuos (por exemplo, NeMo Guardrails, NIMs de Jailbreak Detection) como parte de um programa de segurança abrangente.

- O framework ajuda organizações a ir além de preocupações genéricas com injeção de prompts, oferecendo planejamento de defesa acionável, estágio por estágio.

FAQ

-

O que é o AI Kill Chain?

É um framework que modela como atacantes comprometem aplicações movidas por IA, descrevendo estágios desde reconhecimento até impacto, com uma ramificação de iterar/pivot para refletir loops de feedback em sistemas agentivos.

-

Como o AI Kill Chain difere do Cyber Kill Chain tradicional?

Foca especificamente em ataques contra sistemas de IA, e não apenas em atacantes que usam IA, oferecendo prioridades defensivas alinhadas a fluxos de IA e autonomia.

-

uais são os estágios principais e por que são importantes para equipes de segurança?

Recon, Poison, Hijack, Persist, e Impact, com a ramificação Iterate/Pivot. Cada estágio aponta onde defesas podem interromper o progresso do atacante e reduzir o impacto downstream.

-

Como as organizações podem aplicar essas ideias na prática?

Mapeando aplicações com IA ao AI Kill Chain, priorizando proteções em cada estágio e implementando controles downstream de invocação de ferramentas e fluxos de dados, dentro de uma estratégia de segurança mais ampla.

-

ual o papel das tecnologias da NVIDIA nessas defesas?

NVIDIA cita tecnologias como NeMo Guardrails, NIMs de Jailbreak Detection e boas práticas arquiteturais como parte da operacionalização dessas defesas em deployments reais de IA.

Referências

More news

NVIDIA HGX B200 reduz a Intensidade de Emissões de Carbono Incorporado

O HGX B200 da NVIDIA reduz 24% da intensidade de carbono incorporado em relação ao HGX H100, ao mesmo tempo em que aumenta o desempenho de IA e a eficiência energética. Esta análise resume os dados de PCF e as novidades de hardware.

Prever Eventos Climáticos Extremos em Minutos sem Supercomputador com Huge Ensembles (HENS)

NVIDIA e o Lawrence Berkeley National Laboratory apresentam Huge Ensembles (HENS), uma ferramenta de IA de código aberto que prevê eventos climáticos raros e de alto impacto usando 27.000 anos de dados, com opções de código aberto ou prontos para uso.

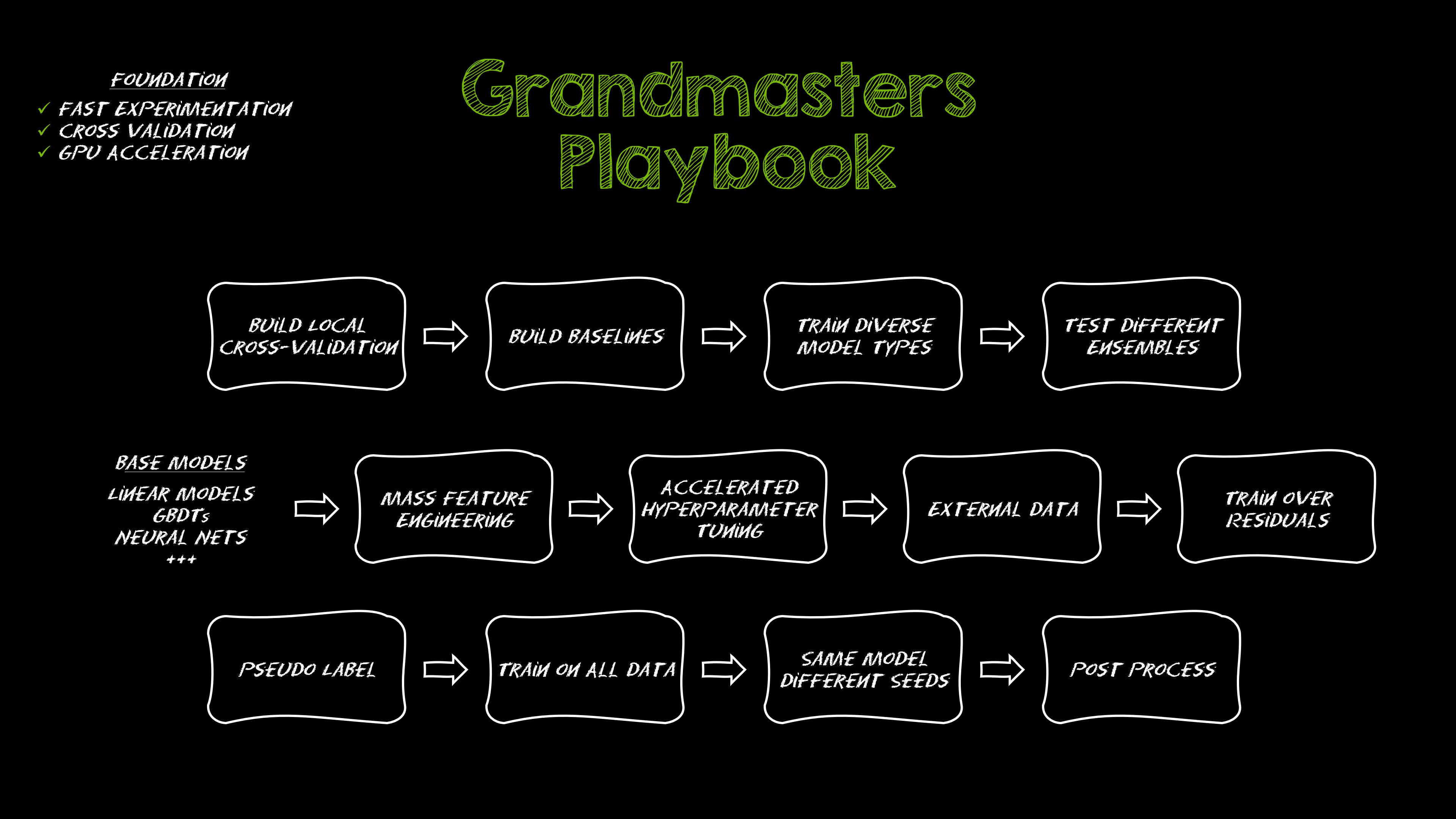

Playbook dos Grandmasters do Kaggle: 7 Técnicas de Modelagem Testadas para Dados Tabulares

Análise detalhada de sete técnicas testadas por Grandmasters do Kaggle para resolver grandes conjuntos de dados tabulares com aceleração por GPU, desde baselines diversificados até ensemble avançado e pseudo-rotulagem.

Como reduzir gargalos do KV Cache com NVIDIA Dynamo

O Dynamo da NVIDIA transfere o KV Cache da memória da GPU para armazenamento de custo mais baixo, permitindo janelas de contexto maiores, maior concorrência e menor custo de inferência em grandes modelos.

NVIDIA RAPIDS 25.08 Adiciona Novo Profiler para cuML, Melhorias no Motor GPU Polars e Suporte Ampliado de Algoritmos

RAPIDS 25.08 traz profiladores function-level e line-level para cuml.accel, executor streaming padrão no motor GPU Polars, suporte ampliado de tipos e strings, novo Spectral Embedding no cuML e acelerações com zero código para mais algoritmos.

Decodificação Especulativa para Reduzir a Latência na Inferência de IA: EAGLE-3, MTP e Abordagens Draft-Target

Exploração detalhada de decodificação especulativa para inferência de IA, incluindo métodos draft-target e EAGLE-3, como reduzem latência e como implantar em GPUs NVIDIA com TensorRT.