Projeto Ire identifica malware em escala de forma autônoma

Sources: https://www.microsoft.com/en-us/research/blog/project-ire-autonomously-identifies-malware-at-scale, microsoft.com

TL;DR

- O Projeto Ire identifica malware de forma autônoma em escala, sem depender de sinais contextuais.

- Ele reproduz o padrão de ouro da análise de malware por meio de engenharia reversa em um fluxo automatizado.

- O sistema acelera a detecção de malware em grande escala e aumenta a consistência entre conjuntos de dados.

- O post da Microsoft Research anunciando o Ire está datado de 12 de novembro de 2024.

- O trabalho busca tornar a análise de malware conduzida por especialistas mais eficiente para equipes de segurança.

Contexto e antecedentes

A Microsoft Research destacou o que chama de Projeto Ire em um post de blog publicado em 12 de novembro de 2024, sob o tema de segurança na nuvem. Segundo a descrição, o Projeto Ire é um sistema projetado para classificar software sem contexto e para reproduzir o padrão de ouro da análise de malware por meio de engenharia reversa. Em essência, o esforço visa automatizar um processo tradicionalmente reservado a pesquisadores altamente especializados, com o objetivo de tornar a detecção de malware em larga escala mais rápida e consistente. Para profissionais e equipes de segurança, isso sugere um avanço na forma como o malware é identificado em ecossistemas de software amplos, aproveitando a automação para replicar a profundidade da análise realizada por engenharia reversa.

O que há de novo

O Projeto Ire é apresentado como uma solução autônoma para identificação de malware em escala. O núcleo de sua novidade reside em:

- Classificar software sem necessidade de dados contextuais.

- Reproduzir a profundidade da análise tradicional de engenharia reversa em um ambiente automatizado.

- Proporcionar maior capacidade de processamento de detecção de malware, buscando reduzir a variação entre análises. A descrição do post destaca que essas capacidades representam uma mudança de fluxos de trabalho manuais e dependentes de especialistas para um processamento escalável e automatizado, permitindo que equipes de segurança lidem com conjuntos de dados maiores de forma mais consistente. A data de publicação e o link para o blog da Microsoft Research fornecem um ponto de referência para leitores que desejam o contexto original.

Por que isso importa (impacto para desenvolvedores/empresas)

Para desenvolvedores e equipes de segurança, tratar a identificação de malware em escala sem depender de sinais contextuais pode trazer benefícios práticos. Primeiro, a automação do processo de análise pode aumentar o ritmo de verificação, permitindo que equipes examinarem mais amostras de software em menos tempo. Em segundo lugar, ao alinhar os resultados com a profundidade da engenharia reversa tradicional, as organizações podem esperar maior consistência na classificação de malware. Em terceiro lugar, reduzir a dependência de contexto específico pode diminuir a barreira para a detecção de malware em grande escala, potencialmente liberando pesquisadores para investigações mais complexas. A ideia geral é uma abordagem mais escalável para detecção de malware que mantém o rigor analítico. A explicação e o enquadramento vêm do post do Microsoft Research, publicado em 12 de novembro de 2024.

Detalhes técnicos ou Implementação

As informações disponíveis descrevem o Projeto Ire como um sistema automatizado projetado para classificar software sem contexto e replicar a análise de malware em nível de engenharia reversa. Embora não haja detalhes arquiteturais, conjuntos de dados ou modelos específicos no trecho fornecido, a ênfase está em automatizar um processo tradicionalmente baseado em especialistas. A intenção é capturar o rigor analítico da engenharia reversa dentro de um pipeline automatizado, possibilitando resultados consistentes em tarefas de detecção de malware em grande escala. Para leitores que desejam insights técnicos mais profundos, o artigo original da Microsoft Research é a fonte autorizada para as afirmações, linkado nas Referências.

Principais conclusões

- Identificação autônoma de malware em escala é o objetivo central do Projeto Ire.

- A abordagem busca classificar software sem necessidade de contexto, simulando técnicas profundas de engenharia reversa.

- Benefícios destacados incluem maior velocidade e consistência na detecção de malware em larga escala.

- O trabalho é apresentado pela Microsoft Research e datado de 12 de novembro de 2024.

- A iniciativa sinaliza uma mudança rumo à automação que preserva a profundidade da análise tradicional de malware.

FAQ

-

O que é o Projeto Ire?

É um sistema automatizado projetado para identificar malware de forma autônoma em escala, replicando o padrão de ouro da análise de malware pela engenharia reversa.

-

O Projeto Ire requer contexto para classificar software?

Não; ele foi descrito como capaz de classificar software sem contexto.

-

Como o Projeto Ire se relaciona com engenharia reversa?

O objetivo é reproduzir a profundidade da análise realizada pela engenharia reversa dentro de um fluxo automatizado.

-

uando e onde este trabalho foi publicado?

O post do Microsoft Research anunciando o Projeto Ire foi publicado em 12 de novembro de 2024; o link está disponível nas Referências.

Referências

More news

Shadow Leak mostra como agentes do ChatGPT podem exfiltrar dados do Gmail via injeção de prompt

Pesquisadores de segurança demonstraram uma injeção de prompt chamada Shadow Leak que usou o Deep Research do ChatGPT para extrair dados de uma caixa de entrada do Gmail. OpenAI corrigiu a falha; o caso destaca riscos de IA com atuação autônoma.

Deteção e redução de scheming em modelos de IA: avanços, métodos e implicações

OpenAI e Apollo Research avaliaram desalineação oculta em modelos de fronteira, observaram comportamentos de scheming e testaram um método de alinhamento deliberativo que reduziu ações encobertas em cerca de 30x, com limitações e trabalhos em andamento.

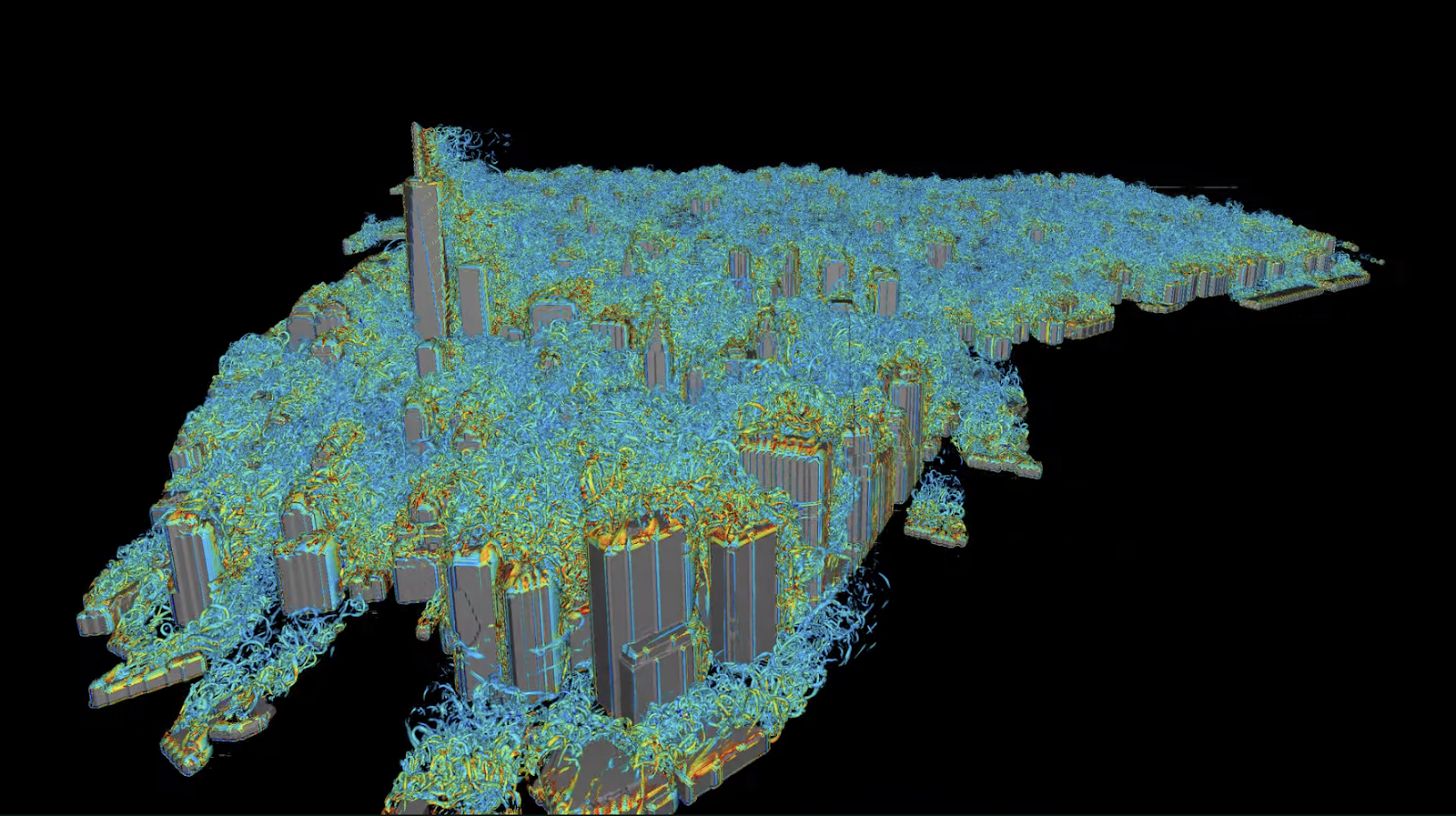

Autodesk Research Revoluciona CFD com Warp no NVIDIA GH200

Autodesk Research, NVIDIA Warp e GH200 mostram CFD baseado em Python com XLB: ~8x de velocidade, até 50 bilhões de células e desempenho próximo a soluções OpenCL/C++.

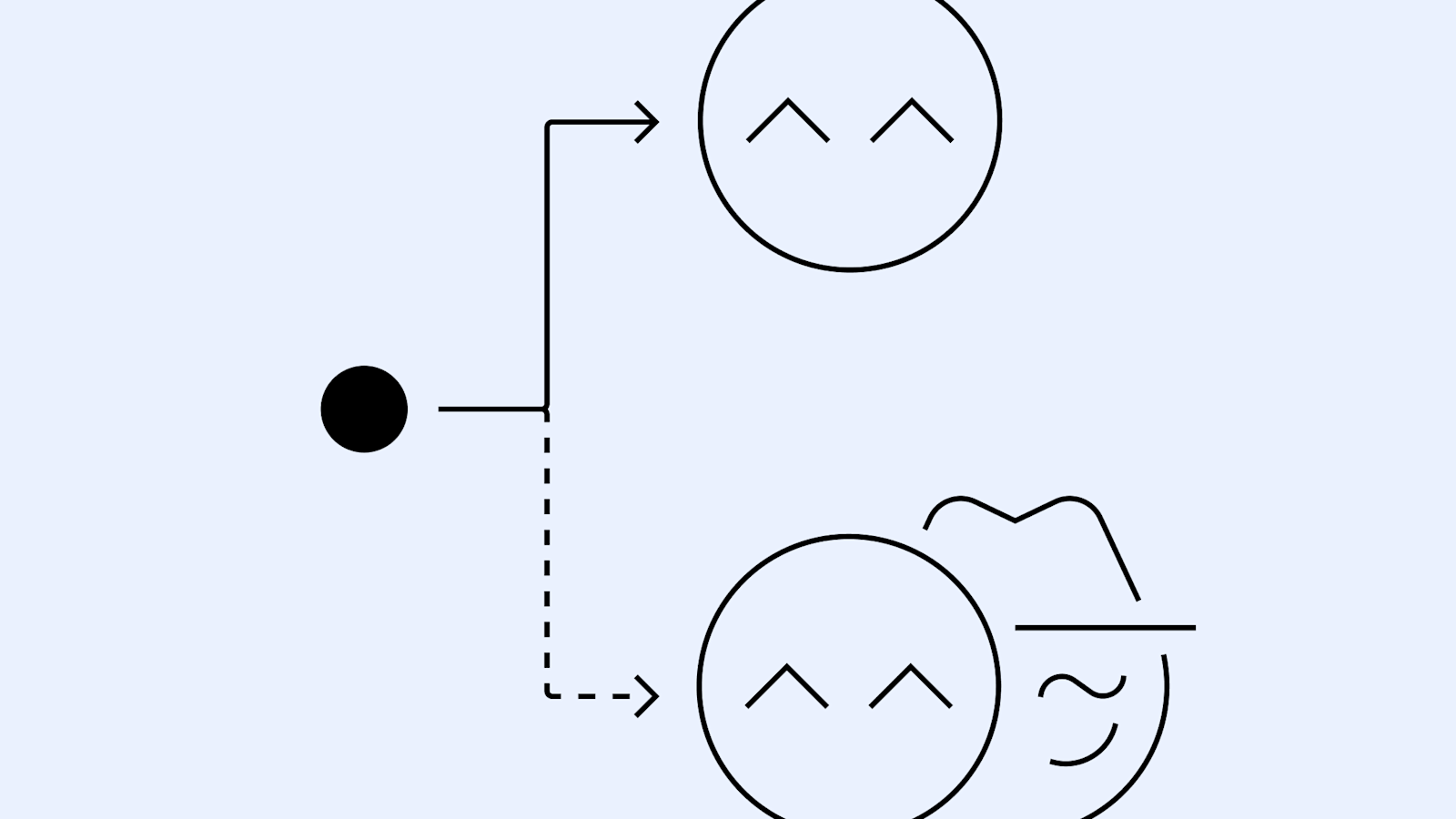

Interferência no espaço de ferramentas na era MCP: projetando para compatibilidade de agentes em escala

Microsoft Research aborda interferência no espaço de ferramentas na era MCP e descreve considerações de design para compatibilidade de agentes em escala, com Magentic-UI como exemplo ilustrativo.

RenderFormer: How neural networks are reshaping 3D rendering

RenderFormer, from Microsoft Research, is the first model to show that a neural network can learn a complete graphics rendering pipeline. It’s designed to support full-featured 3D rendering using only machine learning—no traditional graphics computation required. The post RenderFormer: How neural ne

Quebrando a barreira de rede na infraestrutura de IA

A Microsoft Research descreve o MOSAIC, um conceito de interconexão óptica baseado em microLEDs para superar limites de memória e rede no data center que restringem o desempenho de IA, com potencial para transformar designs de clusters de IA.