Modéliser les attaques sur les applications IA grâce au cadre AI Kill Chain

Sources: https://developer.nvidia.com/blog/modeling-attacks-on-ai-powered-apps-with-the-ai-kill-chain-framework, https://developer.nvidia.com/blog/modeling-attacks-on-ai-powered-apps-with-the-ai-kill-chain-framework/, NVIDIA Dev Blog

TL;DR

- L’AI Kill Chain définit cinq étapes — recon, poison, hijack, persist et impact — avec une branche itération/pivot pour modéliser la progression des attaquants contre les applications IA.

- Recon consiste à cartographier le système et à observer les erreurs et le comportement ; perturber le recon tôt est une priorité défensive.

- Poison vise les entrées du modèle; l’infection par prompts textuels est la technique la plus courante, d’autres techniques étant mentionnées mais non exhaustivement énumérées dans le texte public.

- Hijack est la manipulation active du comportement du modèle; le risque est accru dans les workflows agentifs où les objectifs, et non seulement les sorties, peuvent être dirigés de manière autonome.

- Persist, iterate/pivot et impact décrivent comment les attaquants obtiennent un contrôle continu et déclenchent des actions réelles via des outils et des flux en aval.

Contexte et arrière-plan

Les applications IA introduisent de nouvelles surfaces d’attaque que les modèles de sécurité traditionnels ne captent pas entièrement, en particulier lorsque les systèmes agentiques gagnent en autonomie. L’AI Kill Chain s’appuie sur le Cyber Kill Chain pour se concentrer sur les attaques contre les systèmes d’IA eux-mêmes plutôt que sur les attaquants utilisant l’IA. Le cadre vise à montrer où les défenseurs peuvent casser la chaîne et comment le relier à d’autres approches de sécurité. NVIDIA souligne également que de nombreuses protections sont opérationnalisées via des technologies telles que NeMo Guardrails, NIMs de Jailbreak Detection et des bonnes pratiques architecturales. Pour ceux qui veulent approfondir, le blog NVIDIA discute des meilleures pratiques pour sécuriser les applications exploitant des LLM, du cadre pour comprendre les niveaux d’autonomie agentique et de sécurité, et de leur équipe Red Team AI.

Ce qui est nouveau

L’AI Kill Chain formalise un cycle d’attaque spécifique aux systèmes d’IA, décrivant cinq étapes centrales et une branche iter/ pivot pour prendre en compte les boucles de rétroaction dans les environnements agentifs. Le cadre aide les équipes de sécurité à dépasser les préoccupations générales autour de la « prompt injection » et à identifier les points précis où les attaquants peuvent prendre le contrôle et étendre leur influence. Le billet utilise aussi une application RAG (Retrieval-Augmented Generation) simple comme exemple pour illustrer comment un scénario d’exfiltration peut se dérouler et comment les défenses pourraient interrompre la chaîne à chaque étape. Cette approche souligne que sécuriser l’IA exige des défenses en couches qui évoluent avec les niveaux d’autonomie et que les surfaces d’attaque évoluent lorsque les entreprises déploient des LLM, des systèmes RAG et des workflows agentifs.

Pourquoi c’est important (impact pour les développeurs/entreprises)

- Les attaques contre les systèmes IA peuvent se propager au-delà du modèle lui-même, affectant les outils en aval, les API et les flux de travail qui déclenchent des actions dans le monde réel.

- Les systèmes agentifs — où les modèles planifient, décident et agissent de manière autonome — présentent des risques spécifiques dans les étapes hijack et iter/ pivot, où les attaquants peuvent orienter des objectifs et automatiser des actions malveillantes sur plusieurs sessions.

- En cassant la AI Kill Chain à différents stades, les organisations peuvent entraver le progrès des attaquants tôt (recon), empêcher la manipulation des entrées (poison), bloquer le contrôle fonctionnel (hijack) et limiter la présence continue et l’escalade (persist, iterate/pivot).

- NVIDIA met en avant des défenses pratiques telles que NeMo Guardrails, NIMs de Jailbreak Detection et les bonnes pratiques architecturales comme partie d’une stratégie de sécurité intégrée pour les applications IA.

Détails techniques ou Mise en œuvre

L’AI Kill Chain comprend cinq étapes et une branche iter/pivot :

- Recon: l’attaquant cartographie le système, observe le comportement et les erreurs pour orienter les étapes suivantes. Priorité défensive: interrompre le recon le plus tôt possible.

- Poison: l’attaquant insère des entrées malveillantes qui seront traitées par le modèle IA. La technique la plus courante est l’infection par prompts textuels; d’autres techniques sont mentionnées mais non détaillées ici. Priorité défensive: interrompre les entrées malveillantes.

- Hijack: des entrées malveillantes sont ingérées et guident le comportement du modèle vers les objectifs de l’attaquant. Dans les flux agentifs, le hijack peut être plus puissant car il peut influencer des objectifs, pas seulement les sorties. Priorité défensive: casser la chaîne au niveau hijack pour protéger les systèmes en aval.

- Persist: des payloads malveillants sont stockés de manière persistante pour maintenir l’influence entre les sessions. Priorité défensive: empêcher les points d’appui persistants et l’exploitation récurrente des états compromis.

- Iterate/Pivot: dans les systèmes agentifs, les attaquants peuvent affiner et faire évoluer le contrôle via une boucle de rétroaction, transformant une compromission ponctuelle en compromission systémique. Priorité défensive: interrompre cette boucle afin d’éviter une compromission progressive.

- Impact: les objectifs de l’attaquant se matérialisent lorsque les sorties piratées déclenchent des actions qui affectent des systèmes, des données ou des utilisateurs en dehors du modèle. Priorité défensive: mettre en place des contrôles en aval robustes sur l’invocation d’outils et les flux de données pour limiter l’étendue de l’impact.

Points-clés

- Le cadre AI Kill Chain offre une lentille structurée pour analyser les attaques contre des applications IA et met l’accent sur les étapes où les défenses peuvent intervenir.

- L’autonomie agentive augmente le risque notamment lors des étapes hijack et Iterate/Pivot, soulignant la nécessité de contrôles au-delà du seul modèle.

- Les stratégies défensives doivent être en couches, couvrant l’entrée et la sécurité des prompts jusqu’au contrôle des flux de données et des outils en aval.

- L’approche NVIDIA met en relief des implémentations pratiques et des efforts de recherche continus (par exemple NeMo Guardrails, NIMs Jailbreak Detection) comme parties d’un programme de sécurité IA intégré.

- Le cadre aide les organisations à passer d’inquiétudes générales autour de l’injection de prompts à un plan de défense exploitable, étape par étape.

FAQ

-

- **Q : Qu’est-ce que l’AI Kill Chain ?**

C’est un cadre qui modélise comment des attaquants compromettent des applications alimentées par l’IA, décrivant les étapes de recon à impact, avec une ramification iter/pivot reflétant les boucles de rétroaction dans les systèmes agentifs. - **Q : Comment l’AI Kill Chain se distingue-t-il du Cyber Kill Chain traditionnel ?** **A :** Il se concentre sur les attaques contre les systèmes d’IA, et non uniquement sur les attaquants utilisant l’IA, offrant des priorités défensives adaptées aux flux IA et à l’autonomie. - **Q : Quels sont les principaux stades et pourquoi sont-ils importants pour les équipes sécurité ?** **A :** Recon, Poison, Hijack, Persist et Impact, avec la ramification Iterate/Pivot. Chaque étape identifie où les défenses peuvent interrompre la progression de l’attaquant et réduire l’impact downstream. - **Q : Comment les organisations peuvent-elles appliquer ces idées en pratique ?** **A :** En cartographiant des applications IA au AI Kill Chain, en priorisant les protections à chaque étape et en mettant en œuvre des contrôles downstream pour l’invocation d’outils et les flux de données, dans le cadre d’une stratégie de sécurité plus large. - **Q : Quel rôle jouent les technologies NVIDIA dans ces défenses ?** **A :** NVIDIA mentionne des technologies comme NeMo Guardrails, NIMs Jailbreak Detection et des bonnes pratiques architecturales comme partie de l’opérationnalisation de ces défenses dans les déploiements réels d’IA.

Références

More news

NVIDIA HGX B200 réduit l’intensité des émissions de carbone incorporé

Le HGX B200 de NVIDIA abaisse l’intensité des émissions de carbone incorporé de 24% par rapport au HGX H100, tout en offrant de meilleures performances IA et une efficacité énergétique accrue. Cet article résume les données PCF et les nouveautés matérielles.

Prévoir les phénomènes météorologiques extrêmes en quelques minutes sans superordinateur : Huge Ensembles (HENS)

NVIDIA et le Lawrence Berkeley National Laboratory présentent Huge Ensembles (HENS), un outil IA open source qui prévoit des événements météorologiques rares et à fort impact sur 27 000 années de données, avec des options open source ou prêtes à l’emploi.

Comment réduire les goulots d’étranglement KV Cache avec NVIDIA Dynamo

NVIDIA Dynamo déporte le KV Cache depuis la mémoire GPU vers un stockage économique, permettant des contextes plus longs, une meilleure concurrence et des coûts d’inférence réduits pour les grands modèles et les charges AI génératives.

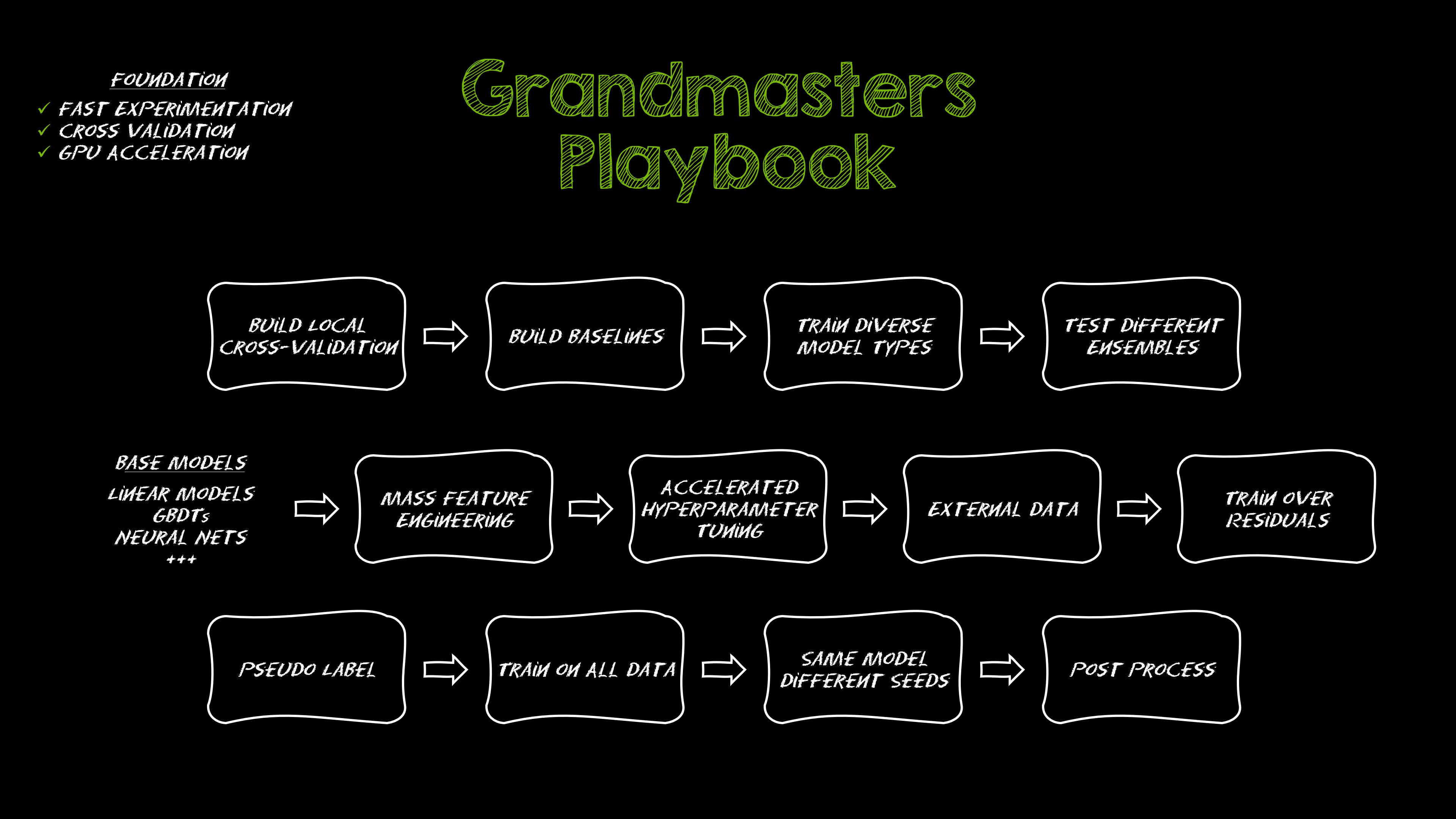

Le Playbook des Grands Maîtres Kaggle: 7 Techniques de Modélisation pour Données Tabulaires

Analyse approfondie de sept techniques éprouvées par les Grands Maîtres Kaggle pour résoudre rapidement des ensembles de données tabulaires à l’aide d’une accélération GPU, des baselines divers à l’assemblage et à la pseudo-étiquetage.

NVIDIA RAPIDS 25.08 Ajoute un Nouveau Profiler pour cuML, Améliorations du moteur GPU Polars et Support d’Algorithmes Étendu

RAPIDS 25.08 introduit deux profils pour cuml.accel (fonctionnel et ligne), l’exécuteur streaming par défaut du moteur Polars GPU, un support de types et chaînes étendu, Spectral Embedding dans cuML et des accélérations zéro-code pour plusieurs estimateurs.

Décodage spéculatif pour réduire la latence de l’inférence IA : EAGLE-3, MTP et approche Draft-Target

Analyse détaillée du décodage spéculatif pour l’inférence IA, incluant les méthodes draft-target et EAGLE-3, leur réduction de latence et les déploiements via TensorRT.