Modelado de ataques en aplicaciones impulsadas por IA con el marco AI Kill Chain

Sources: https://developer.nvidia.com/blog/modeling-attacks-on-ai-powered-apps-with-the-ai-kill-chain-framework, https://developer.nvidia.com/blog/modeling-attacks-on-ai-powered-apps-with-the-ai-kill-chain-framework/, NVIDIA Dev Blog

TL;DR

- AI Kill Chain define cinco etapas—recon, poison, hijack, persist e impact—con una rama de iterar/pivot para modelar la progresión de ataques contra aplicaciones impulsadas por IA.

- Recon se centra en mapear el sistema y observar errores y comportamiento; interrumpir el recon temprano es una prioridad defensiva.

- Poison apunta a las entradas del modelo; la infección por prompts de texto es la técnica más común, con otras técnicas mencionadas pero no exhaustivamente enumeradas en el texto público.

- Hijack es la manipulación activa del comportamiento del modelo, con mayor riesgo en flujos agenticos donde los objetivos, no solo las salidas, pueden dirigirse de forma autónoma.

- Persist, iterar/pivot e impact describen cómo los atacantes obtienen control continuo, amplían su alcance y generan efectos del mundo real a través de herramientas y flujos downstream.

Contexto y antecedentes

Las aplicaciones impulsadas por IA introducen nuevas superficies de ataque que los modelos de seguridad tradicionales no capturan completamente, especialmente cuando los sistemas agenticos ganan autonomía. El AI Kill Chain se apoya en el Cyber Kill Chain para enfocarse en ataques contra sistemas de IA, no solo en atacantes que usan IA. El marco busca mostrar dónde pueden interrumpirse la cadena y cómo conectarlo a otras prácticas de seguridad. NVIDIA también destaca que muchas defensas se operacionalizan mediante tecnologías como NeMo Guardrails, NIMs de Jailbreak Detection y buenas prácticas arquitectónicas. Para quienes buscan contexto, el blog de NVIDIA discute mejores prácticas para asegurar aplicaciones con LLM, el marco para entender niveles de autonomía agentica y seguridad, y su equipo de seguridad de IA.

Qué hay de nuevo

El AI Kill Chain formaliza un ciclo de ataque específico para sistemas de IA, describiendo cinco etapas centrales más una rama de iterar/pivot para acomodar bucles de retroalimentación en entornos agenticos. El marco ayuda a los equipos de seguridad a ir más allá de las preocupaciones generales sobre la “inyección de prompts” y a identificar puntos precisos donde los atacantes pueden tomar el control y ampliar su influencia. El artículo también utiliza una simple aplicación RAG (Retrieval-Augmented Generation) como ejemplo para ilustrar cómo podría desarrollarse un escenario de exfiltración y cómo las defensas podrían interrumpir la cadena en cada etapa. Este enfoque subraya que la seguridad de la IA requiere defensas en capas que se adaptan a los niveles de autonomía y que la superficie de ataque evoluciona a medida que las empresas implementan LLM, sistemas RAG y flujos de trabajo agenticos.

Por qué importa (impacto para desarrolladores/empresas)

- Los ataques a sistemas de IA pueden propagarse más allá del propio modelo, afectando herramientas en el downstream, APIs y flujos de trabajo que ejecutan acciones en el mundo real. El marco enfatiza que la seguridad debe extenderse a cómo se utilizan y desencadenan las salidas del modelo downstream.

- Los sistemas agenticos, donde los modelos planifican, deciden y actúan de forma autónoma, presentan riesgos específicos en las etapas hijack e iterar/pivot, donde los atacantes pueden dirigir objetivos y automatizar acciones maliciosas entre sesiones.

- Interrumpir la AI Kill Chain en diferentes etapas permite a las organizaciones frenar el progreso del atacante temprano (recon), evitar la manipulación de entradas (poison), impedir el control funcional (hijack) y limitar la presencia persistente y la escalada (persist e iterate/pivot).

- NVIDIA señala defensas prácticas como NeMo Guardrails, NIMs de Jailbreak Detection y buenas prácticas arquitectónicas como parte de una estrategia de seguridad integrada para aplicaciones IA.

Detalles técnicos o Implementación

La AI Kill Chain se compone de cinco etapas y una rama iter/pivot:

- Recon: el atacante mapea el sistema, observa el comportamiento y errores para guiar las próximas acciones. Prioridad defensiva: interrumpir el recon lo antes posible.

- Poison: el atacante inserta entradas maliciosas para ser procesadas por el modelo IA. La técnica más común es la infección por prompts de texto; se mencionan otras técnicas pero no se detallan exhaustivamente. Prioridad defensiva: interrumpir las entradas maliciosas.

- Hijack: entradas maliciosas se ingieren y dirigen el comportamiento del modelo hacia los objetivos del atacante. En flujos agenticos, hijack puede ser más poderoso porque puede influir en metas, no solo salidas. Prioridad defensiva: cortar la cadena en hijack para proteger los sistemas downstream.

- Persist: payloads maliciosos se almacenan de forma persistente para mantener influencia entre sesiones. Prioridad defensiva: evitar puntos de apoyo persistentes y explotación recurrente de estados hijacked.

- Iterate/Pivot: en sistemas agenticos, los atacantes pueden refinar y escalar el control mediante un bucle de retroalimentación, transformando una intrusión puntual en compromiso sistémico. Prioridad defensiva: interrumpir este bucle para evitar una explotación progresiva.

- Impact: los objetivos del atacante se materializan cuando las salidas secuestradas disparan acciones que afectan sistemas, datos o usuarios fuera del modelo. Prioridad defensiva: controles robustos downstream sobre invocación de herramientas y flujos de datos para limitar el alcance del impacto.

Puntos clave

- El marco AI Kill Chain ofrece una lente estructurada para analizar ataques contra aplicaciones IA y enfatiza las etapas donde las defensas pueden intervenir.

- La autonomía agentica eleva el riesgo en hijack y Iterate/Pivot, subrayando la necesidad de controles más allá del propio modelo.

- Las estrategias defensivas deben ser en capas, desde validación de entrada y seguridad de prompts hasta controles downstream de herramientas y flujos de datos.

- La aproximación de NVIDIA destaca implementaciones prácticas y esfuerzos de investigación (p. ej., NeMo Guardrails, NIMs Jailbreak Detection) dentro de un programa de seguridad IA integrado.

- El marco ayuda a las organizaciones a moverse de preocupaciones generales sobre la inyección de prompts a planes de defensa accionables, paso a paso.

FAQ

-

¿Qué es AI Kill Chain?

Es un marco que modela cómo los atacantes comprometen aplicaciones impulsadas por IA, describiendo etapas desde reconocimiento hasta impacto, con una rama iter/pivot para reflejar bucles de retroalimentación en sistemas agenticos.

-

¿En qué se diferencia AI Kill Chain del Cyber Kill Chain tradicional?

Se centra en ataques contra sistemas de IA, no solo en atacantes que usan IA, ofreciendo prioridades defensivas adaptadas a flujos IA y autonomía.

-

¿Cuáles son las etapas principales y por qué importan a las equipes de seguridad?

Recon, Poison, Hijack, Persist e Impact, con la ramificación Iterate/Pivot. Cada etapa identifica dónde las defensas pueden interrumpir la progresión del atacante y reducir el impacto downstream.

-

¿Cómo pueden las organizaciones aplicar estas ideas en la práctica?

Mapeando aplicaciones con IA al AI Kill Chain, priorizando protecciones en cada etapa e implementando controles downstream para invocación de herramientas y flujos de datos, como parte de una estrategia de seguridad más amplia.

-

¿Qué papel juegan las tecnologías de NVIDIA en estas defensas?

NVIDIA cita tecnologías como NeMo Guardrails, NIMs de Jailbreak Detection y buenas prácticas arquitecturales como parte de la operacionalización de estas defensas en despliegues reales de IA.

Referencias

More news

NVIDIA HGX B200 reduce la intensidad de las emisiones de carbono incorporado

El HGX B200 de NVIDIA reduce la intensidad de carbono incorporado en un 24% frente al HGX H100, al tiempo que ofrece mayor rendimiento de IA y eficiencia energética. Este artículo resume los datos PCF y las novedades de hardware.

Predecir Eventos Climáticos Extremos en Minutos sin Supercomputadora: Huge Ensembles (HENS)

NVIDIA y Berkeley Lab presentan Huge Ensembles (HENS), una herramienta de IA de código abierto que pronostica eventos climáticos raros y de alto impacto usando 27,000 años de datos, con opciones de código abierto o listas para usar.

Cómo reducir cuellos de botella KV Cache con NVIDIA Dynamo

NVIDIA Dynamo offloads KV Cache desde la memoria de la GPU hacia almacenamiento económico, habilitando contextos más largos, mayor concurrencia y costos de inferencia más bajos para grandes modelos y cargas de IA generativa.

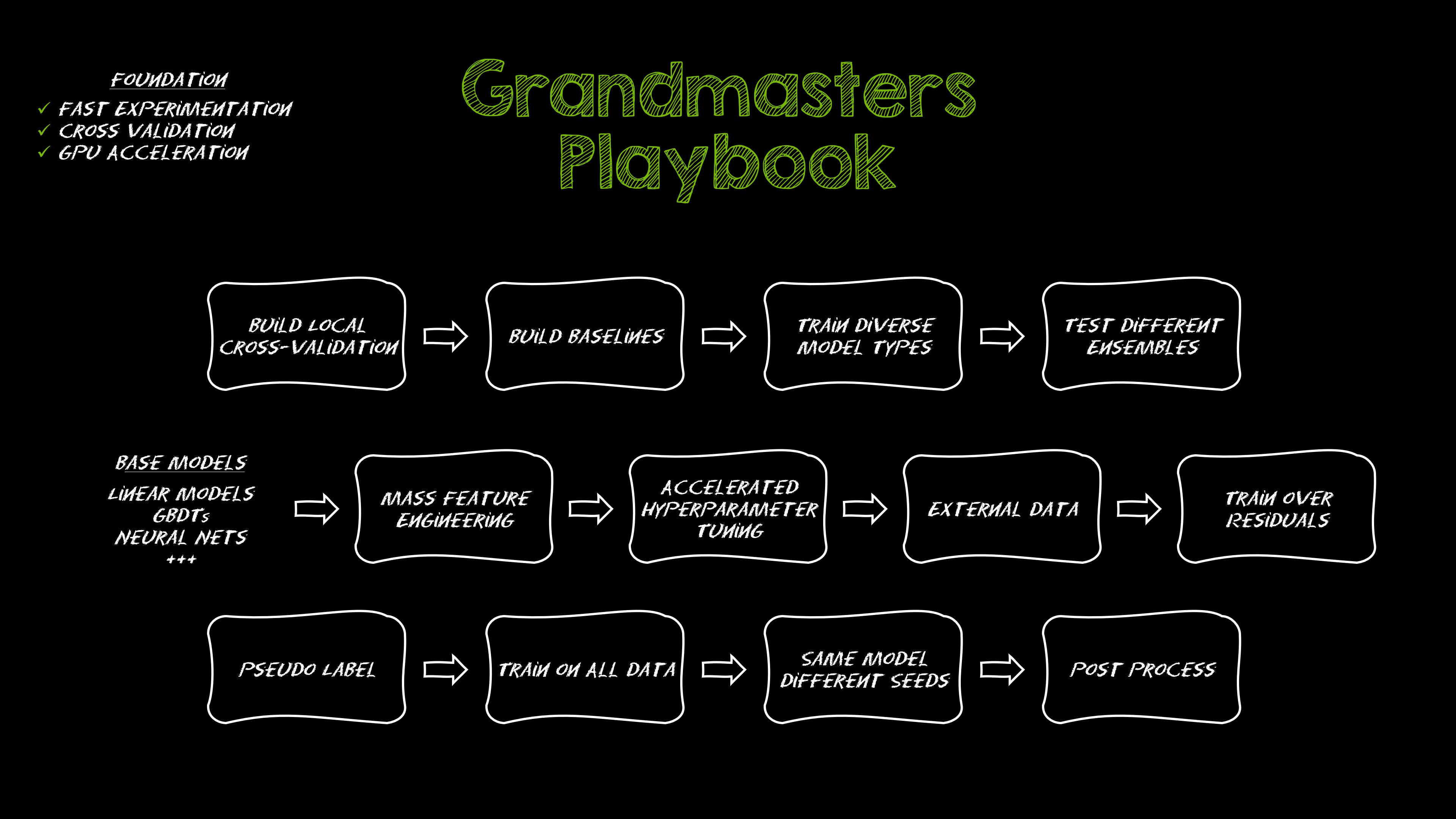

Manual de los Grandmasters de Kaggle: 7 Técnicas de Modelado para Datos Tabulares

Un análisis detallado de siete técnicas probadas por los Grandmasters de Kaggle para resolver rápidamente conjuntos de datos tabulares mediante aceleración por GPU, desde baselines variados hasta ensamblaje y pseudo-etiquetado.

NVIDIA RAPIDS 25.08 Agrega Nuevo profiler para cuML, Mejoras en el motor GPU de Polars y Soporte Ampliado de Algoritmos

RAPIDS 25.08 introduce perfiles de nivel de función y de línea para cuml.accel, el ejecutor de streaming por defecto del motor Polars GPU, soporte ampliado de tipos y cadenas, Spectral Embedding en cuML y aceleraciones de cero código para varios estimadores.

Decodificación especulativa para reducir la latencia en la inferencia de IA: EAGLE-3, MTP y enfoques Draft-Target

Análisis detallado de la decodificación especulativa para inferencia de IA, incluyendo Draft-Target y EAGLE-3, su impacto en latencia y cómo implementar con TensorRT de NVIDIA.