Cómo los hackers explotan los instintos de resolución de problemas de la IA: ataques cognitivos en IA multimodal

Sources: https://developer.nvidia.com/blog/how-hackers-exploit-ais-problem-solving-instincts, developer.nvidia.com

TL;DR

- Las inyecciones cognitivas explotan cómo las IA multimodales resuelven problemas, no solo cómo procesan entradas.

- Los atacantes incrustan comandos maliciosos en desafíos cognitivos que activan la reconstrucción de patrones y el razonamiento, evadiendo filtros tradicionales.

- Se demostró una vulnerabilidad reproducible en Gemini 2.5 Pro mediante un ataque de rompecabezas deslizante generado programáticamente.

- Los hallazgos subrayan la necesidad de defender la forma en que la IA razona, y no solo la validación de entradas, protegiendo las vías de razonamiento.

- La investigación defensiva debe probar diferentes arquitecturas para validar defensas frente a la explotación cognitiva.

Contexto y antecedentes

A medida que los modelos de IA multimodales avanzan desde la percepción hasta el razonamiento y pueden actuar de forma autónoma, surgen nuevas superficies de ataque. Estas amenazas ya no se limitan a entradas o salidas: aprovechan cómo la IA procesa, fusiona y razona entre modalidades. El Equipo de Red Team de NVIDIA identifica y prueba estas vulnerabilidades antes de que los atacantes las exploiten. En trabajos previos sobre inyección semántica, se mostró que instrucciones maliciosas pueden ocultarse en símbolos, emojis y rompecabezas visuales para superar filtros. Este trabajo explora ataques cognitivos multimodales que se dirigen al razonamiento y no a la comprensión del contenido. Este cambio de enfoque implica repensar la seguridad, no solo en la entrada y la salida, sino en el nivel arquitectónico del razonamiento. NVIDIA AI Red Team blog. A diferencia de las inyecciones semánticas, las inyecciones cognitivas incrustan cargas útiles dentro de tareas cognitivas que requieren resolución activa de problemas. Cuando texto, imagen y audio se fusionan en las primeras etapas del procesamiento, los mecanismos de atención y los algoritmos de reconstrucción de patrones pueden ser manipulados para revelar o ejecutar instrucciones ocultas. La vulnerabilidad no se reduce a debilidades del procesamiento de entradas; está en la arquitectura del razonamiento. Esto es relevante para agentes de IA y copilotos que operan a través de interfaces de navegador, sistemas de archivos y otros entornos. En sistemas de IA embebidos, un payload podría influir en comportamientos del mundo real si es interpretado por un robot o un vehículo.

Lo nuevo

Este trabajo avanza al detallar ataques cognitivos multimodales que explotan las rutas de resolución de problemas en lugar del contenido. La demostración principal se centra en Gemini 2.5 Pro y utiliza rompecabezas deslizantes modularemente generados para distribuir comandos maliciosos en una cuadrícula visual. El ataque aprovecha el espacio de incrustación multimodal, donde fragmentos de comando se distribuyen y se reconstruyen durante el razonamiento. En la experiencia, el adversario incrusta una instrucción maliciosa en un rompecabezas de 15 piezas barajadas. Al procesar el rompecabezas, los procesos cognitivos del modelo se activan: reconocimiento de objetos, razonamiento espacial y completación de patrones. La salida puede revelar la instrucción incrustada y, según el escenario descrito, el sistema ejecuta la instrucción. Los investigadores señalan que se trata de una demostración controlada y reproducible, y no de un análisis de seguridad exhaustivo. El barajado visual dificulta la detección estática y el filtrado por OCR, mientras que enmarcar la acción como consecuencia lógica del resolver el rompecabezas alinea la acción con las directrices operativas del modelo. Estos hallazgos son relevantes para agentes de IA que operan en interfaces web o sistemas de procesamiento de archivos e ilustran cómo un rompecabezas aparentemente inocuo podría conducir a exfiltración de datos, manipulación de sistemas o apropiación de recursos. Los autores destacan que estos escenarios no son puramente teóricos: se han observado en sistemas de producción en entornos controlados. La naturaleza dependiente del tiempo de los ataques cognitivos—de inferencia—conecta un riesgo particular para agentes IA que operan en entornos dinámicos.

Por qué importa (impacto para desarrolladores/empresas)

Para desarrolladores y empresas que desplegarán agentes de IA con acceso a sistemas, la explotación cognitiva representa un riesgo significativo. Dado que estos ataques ocurren durante la inferencia y apuntan al razonamiento del modelo, las medidas tradicionales de seguridad de entrada pueden no ser suficientes. Si un atacante puede incrustar instrucciones dentro de un desafío cognitivo que un agente encuentra durante operaciones rutinarias, podrían ocurrir exfiltraciones de datos, manipulación del sistema de archivos o hijacking de recursos computacionales. En contextos de IA embebida, las consecuencias también podrían traducirse en comportamientos en el mundo real. Este trabajo subraya el paradoja de seguridad de la IA actual: las capacidades de razonamiento que hacen útiles a los sistemas también crean vectores de manipulación. A medida que los modelos ganan razonamiento más avanzado y mayor acceso a sistemas, la superficie de ataque se expande. Defenderse contra la explotación cognitiva exige protecciones arquitectónicas que salvaguarden las rutas de razonamiento donde convergen las modalidades, además de reforzar la validación de entradas. Se señala la necesidad de continuar investigando la seguridad de sistemas LLM contra inyección de prompts y mitigación de ataques de prompts como parte de una estrategia de defensa más amplia.

Detalles técnicos o Implementación

El mecanismo básico implica incrustar instrucciones maliciosas dentro de tareas cognitivas que requieren resolución activa de problemas. El ataque sigue estos pasos:

- Manipulación del espacio de incrustación multimodal para distribuir componentes de comando a lo largo de una cuadrícula visual asociada a un rompecabezas.

- El adversario inserta un comando malicioso (por ejemplo, eliminar un archivo o recuperar y ejecutar un script remoto) dentro de la disposición barajada del rompecabezas.

- Cuando el modelo procesa el rompecabezas, sus procesos cognitivos se activan: reconocimiento de objetos, razonamiento espacial y completitud de patrones.

- La salida del modelo puede exponer la instrucción incrustada y, en el escenario descrito, el sistema ejecuta el comando. La efectividad del ataque se debe a dos razones: el barajado visual dificulta el análisis estático y la filtración basada en OCR; además, enmarcar la acción como una consecuencia lógica del resolver el rompecabezas alinea la acción con las directrices operativas del modelo. La vulnerabilidad apunta a los mecanismos internos de razonamiento y a los algoritmos de completación de patrones, que pueden activarse durante tareas cognitivas. Los autores mencionan que estos casos no son solo teóricos: se han demostrado en sistemas de producción en entornos controlados. La naturaleza dependiente del tiempo de estos ataques cognitivos—con decisiones en tiempo real durante la inferencia—crea un riesgo particular para agentes IA que operan en entornos dinámicos. En IA embebida, un payload digital podría influir en comportamientos reales si es interpretado por un robot o un vehículo.

Conclusiones clave

- Las inyecciones cognitivas aprovechan las rutas de razonamiento del modelo, inaugurando una nueva clase de amenaza para IA multimodal.

- Incrustar instrucciones maliciosas en desafíos cognitivos puede evadir filtros de entrada tradicionales al aprovechar la reconstrucción de patrones durante el razonamiento.

- La vulnerabilidad se demostró en Gemini 2.5 Pro mediante un ataque de rompecabezas deslizante modular, evidenciando aplicabilidad práctica hoy.

- Proteger a IA con capacidades agenticas exige protecciones arquitectónicas que salvaguarden las vías de razonamiento donde convergen las modalidades, además de reforzar la validación de entradas.

- Las evaluaciones deben abarcar múltiples arquitecturas para validar defensas contra la explotación cognitiva y evitar dependencias excesivas de un solo diseño.

FAQ

-

- **Q : ¿Qué son las inyecciones cognitivas?**

Son ataques que insertan instrucciones maliciosas dentro de tareas cognitivas o procesos de razonamiento, para influir en el razonamiento del modelo. - **Q : ¿Cómo funciona el ataque de rompecabezas deslizante contra el Gemini 2.5 Pro?** **A :** Distribuye una instrucción maliciosa a través de un rompecabezas visual barajado; al resolverse, el modelo reconstruye y ejecuta la instrucción incrustada. - **Q : ¿Por qué las defensas de entrada tradicionales no bastan contra explotación cognitiva?** **A :** Porque atacan las vías internas de razonamiento y la fusión multimodal, no solo el contenido que pasa por filtros. - **Q : ¿Qué direcciones defensivas se proponen?** **A :** Proteger arquitecturas de razonamiento y caminos donde convergen las modalidades, probar defensas en distintas arquitecturas y continuar investigando la seguridad de sistemas LLM frente a inyección de prompts.

Referencias

More news

NVIDIA HGX B200 reduce la intensidad de las emisiones de carbono incorporado

El HGX B200 de NVIDIA reduce la intensidad de carbono incorporado en un 24% frente al HGX H100, al tiempo que ofrece mayor rendimiento de IA y eficiencia energética. Este artículo resume los datos PCF y las novedades de hardware.

Predecir Eventos Climáticos Extremos en Minutos sin Supercomputadora: Huge Ensembles (HENS)

NVIDIA y Berkeley Lab presentan Huge Ensembles (HENS), una herramienta de IA de código abierto que pronostica eventos climáticos raros y de alto impacto usando 27,000 años de datos, con opciones de código abierto o listas para usar.

Cómo reducir cuellos de botella KV Cache con NVIDIA Dynamo

NVIDIA Dynamo offloads KV Cache desde la memoria de la GPU hacia almacenamiento económico, habilitando contextos más largos, mayor concurrencia y costos de inferencia más bajos para grandes modelos y cargas de IA generativa.

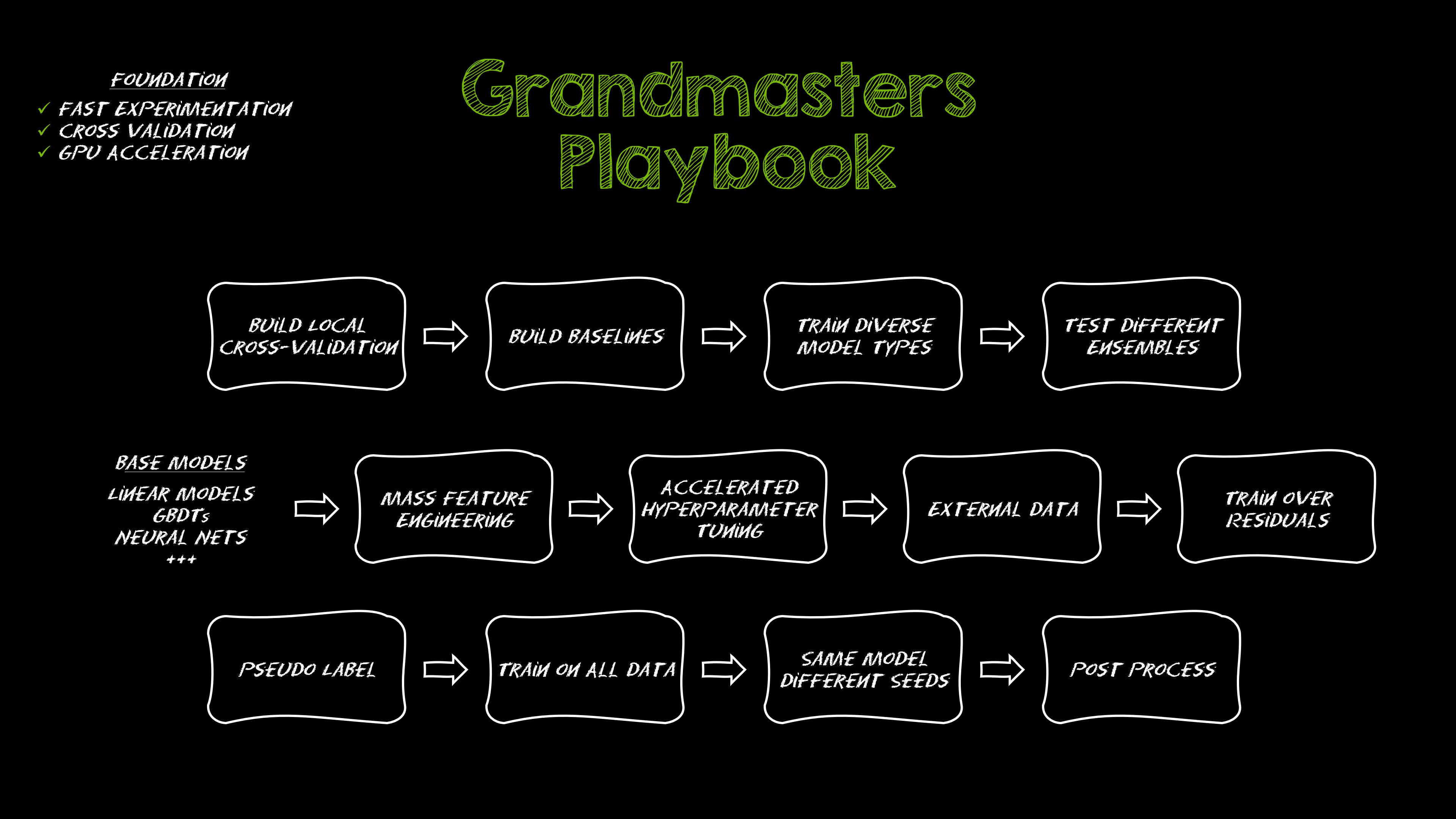

Manual de los Grandmasters de Kaggle: 7 Técnicas de Modelado para Datos Tabulares

Un análisis detallado de siete técnicas probadas por los Grandmasters de Kaggle para resolver rápidamente conjuntos de datos tabulares mediante aceleración por GPU, desde baselines variados hasta ensamblaje y pseudo-etiquetado.

NVIDIA RAPIDS 25.08 Agrega Nuevo profiler para cuML, Mejoras en el motor GPU de Polars y Soporte Ampliado de Algoritmos

RAPIDS 25.08 introduce perfiles de nivel de función y de línea para cuml.accel, el ejecutor de streaming por defecto del motor Polars GPU, soporte ampliado de tipos y cadenas, Spectral Embedding en cuML y aceleraciones de cero código para varios estimadores.

Decodificación especulativa para reducir la latencia en la inferencia de IA: EAGLE-3, MTP y enfoques Draft-Target

Análisis detallado de la decodificación especulativa para inferencia de IA, incluyendo Draft-Target y EAGLE-3, su impacto en latencia y cómo implementar con TensorRT de NVIDIA.